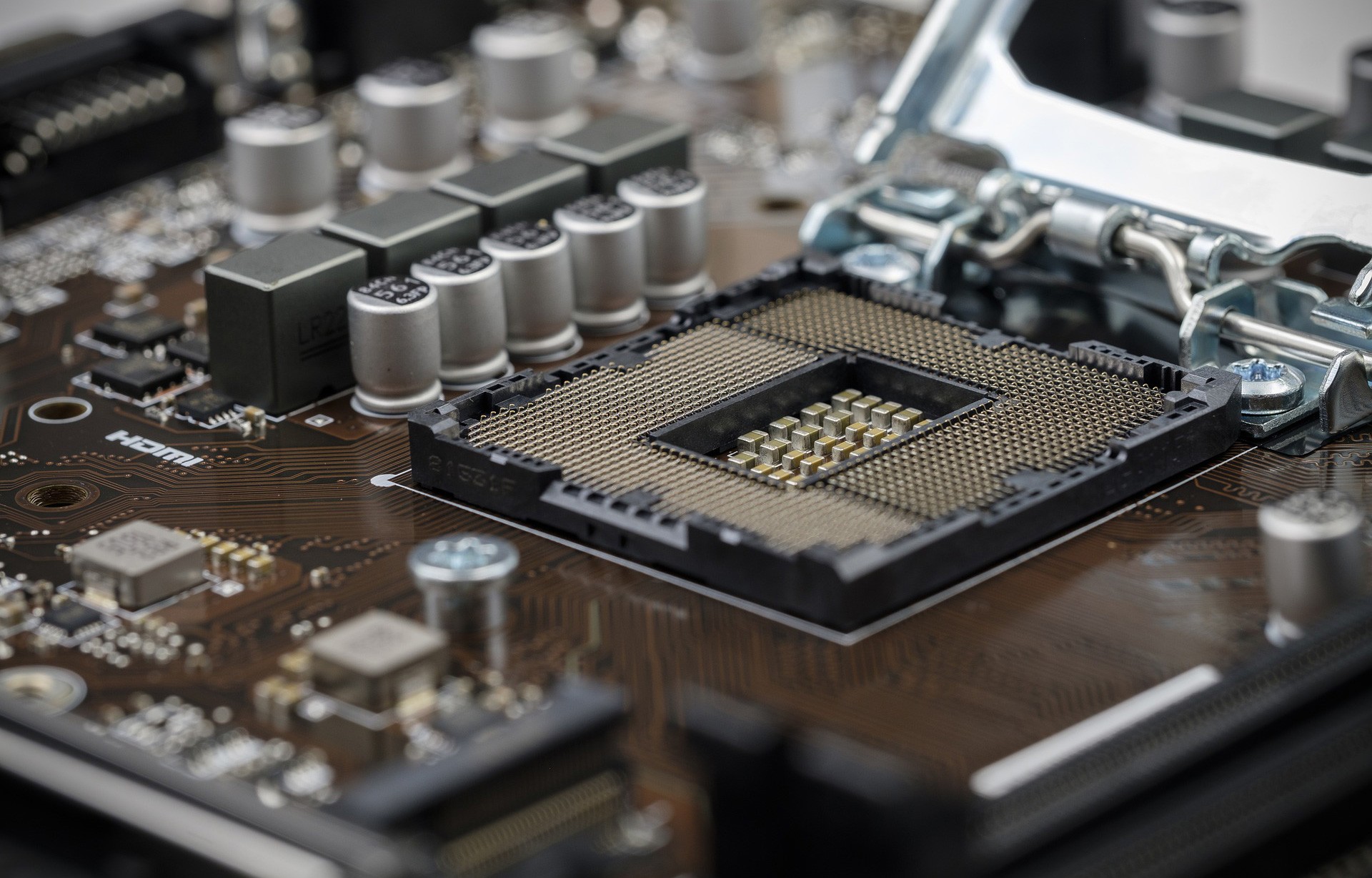

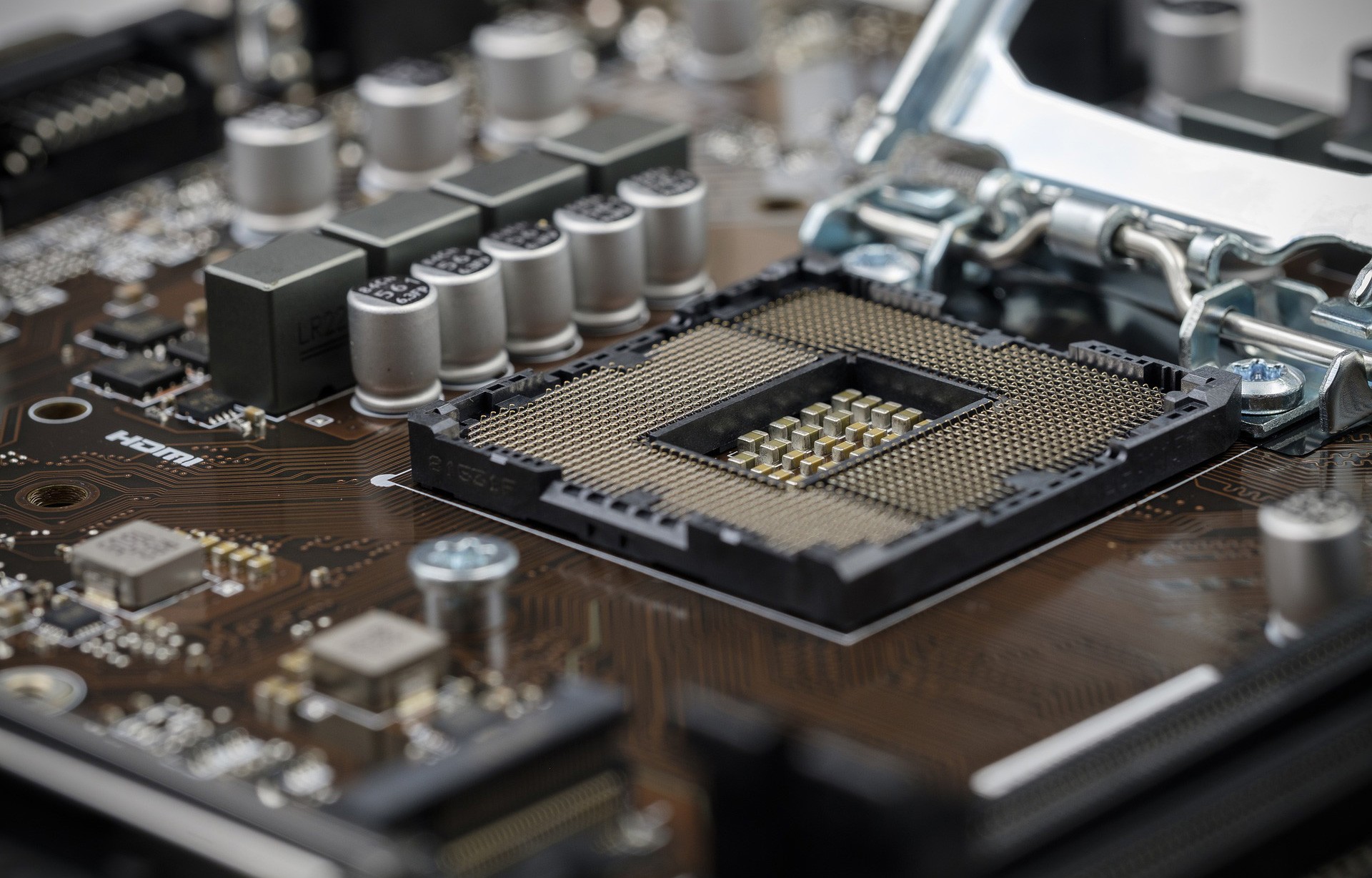

Software em chip de placa-mãe é adulterado para contaminar Windows após 'formatação'

Praga digital foi usada contra entidades diplomáticas e organizações sem fins lucrativos na Ásia, África e Europa. Software do chip UEFI usado por placas-mãe pode ser adulterado para contaminar o sistema operacional.

Bruno-Germany/Pixabay

A fabricante de antivírus Kaspersky publicou uma análise de uma praga digital capaz de contaminar o Windows a partir de um código injetado em um chip da placa-mãe.

A presença do programa na placa-mãe impede que o sistema seja descontaminado com a reinstalação do Windows (prática conhecida como “formatação”), que é eficaz contra todos os vírus de computador comuns.

A descoberta da Kaspersky marca a segunda vez que esse tipo de ataque é encontrado e documento por especialistas.

Este caso se diferencia do anterior, contudo, por estar aparentemente baseado no VectorEDK, uma técnica de ataque que veio a público em 2015 com o vazamento de dados da Hacking Team, uma empresa de hacking comercial da Itália.

O VectorEDK é instalado a partir de uma modificação da UEFI (sigla em inglês para “Interface Unificada de Firmware Extensível”). A UEFI é um software usado pela placa-mãe para realizar checagens de segurança e determinar a rotina que inicia o sistema operacional.

A Hacking Team desenvolveu um programa capaz de acessar o dispositivo de armazenamento a partir da UEFI e gravar novos arquivos. Essa função é utilizada para colocar um vírus na pasta de inicialização do Windows, que será executado automaticamente pelo sistema.

A modificação na UEFI projetada pela Hacking Team precisa ser realizada presencialmente, ligando o computador com um pen drive USB preparado para instalar o código.

A Kaspersky disse que não pôde determinar como os computadores foram contaminados e que não descarta a possibilidade de que os invasores tenham conseguido instalar a modificação a partir do próprio vírus, sem usar o pendrive fisicamente.

Vírus esconde atividades em ‘módulos’

A Kaspersky observou que, embora a persistência do ataque seja garantida pelo VectorEDK – que é conhecido desde o vazamento da Hacking Team –, o arquivo gravado no Windows é um código malicioso inédito. Os especialistas batizaram esse novo programa de “MosaicRegressor”.

A análise da Kaspersky pôde determinar que o MosaicRegressor é uma ferramenta de espionagem – e não um vírus de resgate ou outro tipo de praga digital. Porém, não é possível definir os limites da capacidade do MosaicRegressor.

Muitos programas espiões possuem toda a sua lógica de funcionamento em sua instalação, permitindo que um servidor de controle envie comandos para capturar um arquivo, mensagens ou informação da tela, por exemplo. O MosaicRegressor não adere a essa estrutura.

Os “comandos” enviados ao MosaicRegressor chegam na forma de módulos temporários. Dessa forma, só é possível saber o que o programa espião está fazendo no exato momento em que o código é recebido do servidor de controle. Depois do comando ser executado, o arquivo responsável por ele é apagado; antes do comando ser recebido, não existe código para ser analisado.

“Em última análise, não há uma lógica de funcionamento concreta nos componentes persistentes, já que ela é fornecida pelo servidor de comando e controle na forma de arquivos DLL, em sua maioria temporários”, resume a análise da Kaspersky.

Vítimas tinham ligação com a Coreia do Norte

Ataques sofisticados e discretos como o MosaicRegressor costumam ser direcionados a alvos específicos – em outras palavras, eles não atingem o público em geral.

A Kaspersky não informou o nome das vítimas, mas disse que todas tinham alguma ligação com a Coreia do Norte – seja por realizando atividades relacionadas ou tendo uma presença dentro do país.

De acordo com a fabricante de antivírus, foram atacadas entidades diplomáticas e organizações sem fins lucrativos na Ásia, África e Europa.

Em alguns casos, arquivos ligados ao MosaicRegressor chegaram a essas entidades disfarçados de documentos com supostas notícias sobre a Coreia do Norte.

O responsável pelos ataques, por sua vez, é provavelmente um grupo ou indivíduo fluente em chinês. A Kaspersky também acredita que seja o mesmo operador responsável pelo vírus espião Winnti.

Embora a Kaspersky não tenha feito essa associação, o Winnti já foi vinculado ao governo chinês por alguns relatórios de especialistas. Em maio, uma campanha de ataques que atingiu fabricantes de jogos na Coreia do Sul foi atribuída ao Winnti.

Dúvidas sobre segurança, hackers e vírus? Envie para [email protected]

Vídeos: aprenda sobre segurança digital